20/10

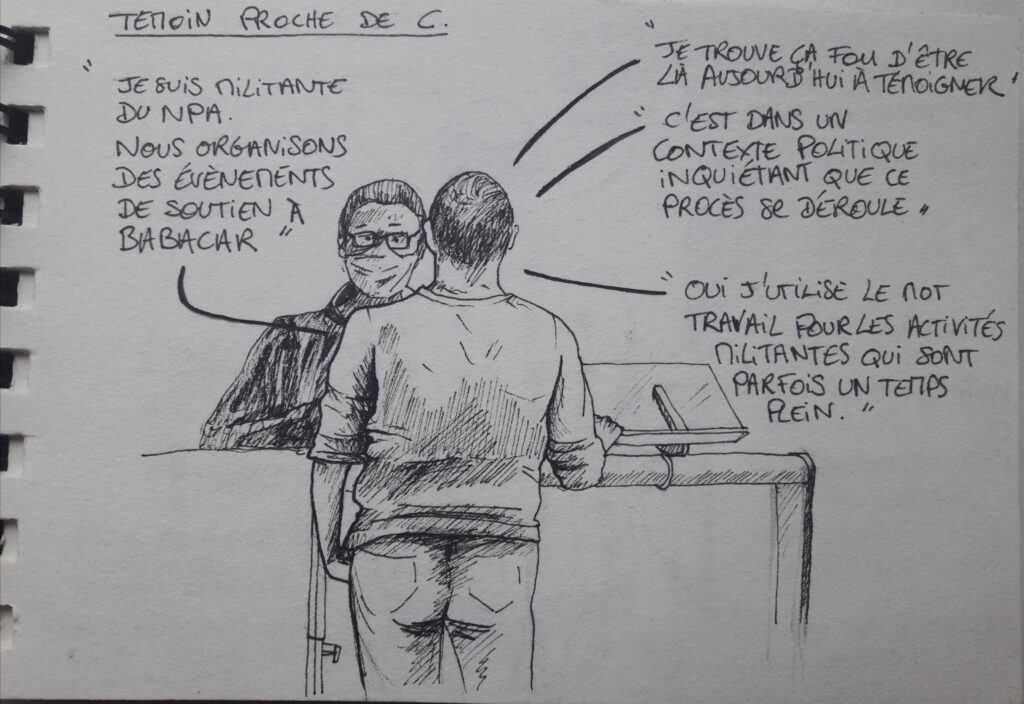

Témoin CAMILLE

Comme pour les autres témoins, elle donne son identité, son âge, sa profession. Elle dit ne pas avoir de lien de parenté ou de subordination avec la prévenue. Et prête le serment des témoins, « Jurez vous de dire la vérité, rien que la vérité, toute la vérité ? », « Je le jure » (à l’ancienne).

Elle demande à avoir ses notes car elle est impressionnée.

C’est en tant que militante et camarade qu’elle vient témoigner.

Elles se rencontrent en 2018 et ont beaucoup travaillé ensemble sur plusieurs mobilisations, en 2019 et 2020 notamment gilets jaunes, féminisme, Collectif justice et vérité pour Babacar, avec des personnes exilées et sans-papiers.

La personne tient à affirmer que la qualification « association de malfaiteurs terroriste » ne ressemble en rien à C.

C. était inscrite en formation d’ambulancière avant son arrestation, puis à sa sortie de prison elle a trouvé un travail dans l’aide aux personnes à domicile.

C. est tournée vers les gens, solidaire et généreuse. Tout ceci va bien au-delà des mots, ce sont des valeurs fortes qui sont mises en pratique au quotidien. Elle veut construire une société sans violence ni oppression.

La personne tient à exprimer un grand choc d’être là dans cette salle, et une inquiétude par rapport à la tendance politique actuelle qui criminalise les mouvements sociaux.

Juge : « A quelle fréquence vous voyiez-vous ? »

Témoin : « Régulièrement, plutôt entre 2018 et 2020 ».

J : « Entreteniez-vous une correspondance pendant l’emprisonnement ? »

T : « Quelques cartes, oui ».

J : « Avez-vous fait une demande de permis pour la visiter ? »

T : « Non ».

Avocate de C :

A : »Pourquoi utiliser le mot « travail » pour des activités militantes ? »

T : « Car c’est un vrai travail, des heures de collaboration avec des gens, de recherche de solutions. ça prend de nombreuses heures par semaine, voir un temps plein pour certaines personnes ».

A : « Avez-vous jamais eu le moindre doute par rapport à l’accusation faite à C., qu’elle puisse être associée à une forme d’action violente ou terroriste ? »

T : « Jamais ».

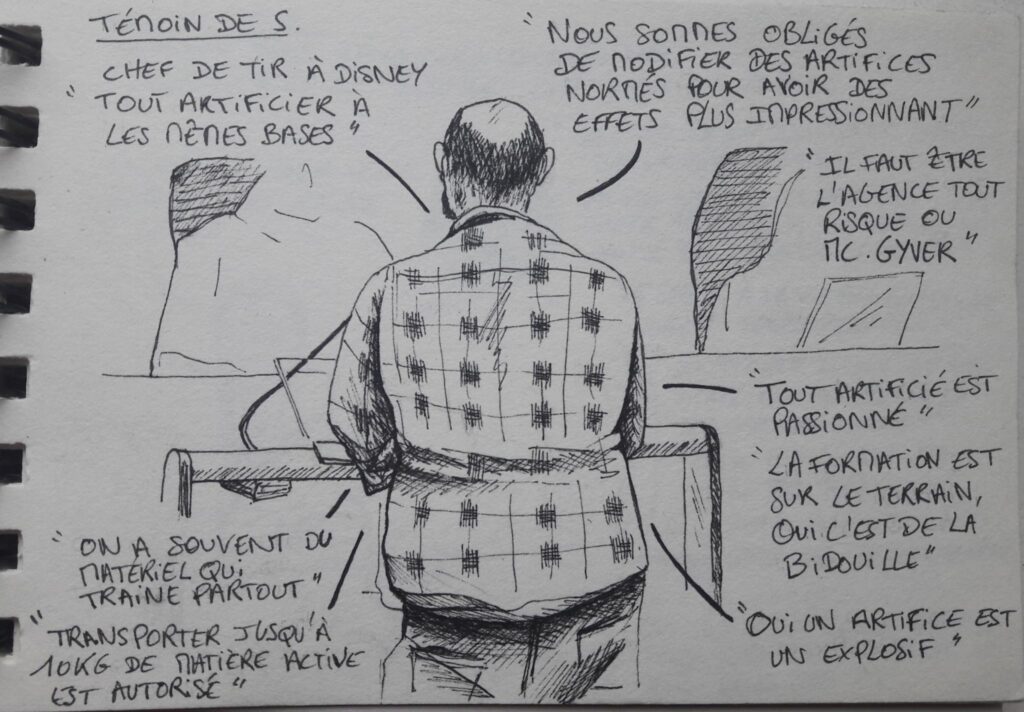

Témoin SIMON

Témoin personnalité pour S. et en qualité d’artificier

Ils ont travaillé ensemble depuis 2012, pendant 8 ans, il était chef de tir et S. artificier. Il décrit S. comme quelqu’un de très sérieux et appliqué, avait une grande confiance en lui et un plaisir à travailler ensemble.

Juge : « Aviez-vous connaissance du reste de ses activités, plus personnelles ? »

T : « Bien sûr, on a beaucoup discuté, notamment de ce qu’il faisait dans ces autres chantiers et de sa passion pour les effets spéciaux. »

J : « Vous communiquez-vous des trucs et astuces entre artificiers ? »

T : « Oui, il y a peu de place pour la fantaisie dans un cadre normé, mais dans d’autres cadres c’est vous qui devez inventer. On part de produits normés qu’on modifie ou augmente selon la demande des clients, mais toujours de manière sécurisée. Quand un client demande quelque chose qui n’existe pas en artifice habituel, on fait des tests ou des augmentations d’effets ».

J : « Discutiez-vous de certaines commandes ? »

T : « Jusqu’à l’arrestation oui, il m’a montré des vidéos de ce qu’il avait fait. Puis l’arrestation l’a empêché. »

J : « Partagiez-vous vos interrogations sur la sécurité ? »

T : « On va souvent à la limite de ce qui est permis, pour répondre à la demande d’un client en effets spéciaux. On augmente la sécurité proportionnellement à l’augmentation des effets des produits, et comme le terrain est sécurisé, ça compense que l’effet soit limite ».

J : « Est-ce que la différence hiérarchique entraîne une différence d’autorisation administrative ? De savoirs ? »

T : « Non, on avait la même formation, les mêmes accréditations, les mêmes compétences. Juste la responsabilité en plus d’être chef de tir lié au CDI pour moi. »

J : « Vous êtes vous déjà rendu à l’un de ses domiciles ? Aviez-vous visité le terrain de camping de S ? »

T : « Une fois vers 2014-15 ».

J : « Aviez-vous fait des essais d’explosifs ? »

T : « Non. »

J : « Saviez-vous qu’il pouvait expérimenter là-bas ? »

T : « Non. »

J : « Chez Disney on ne pouvait pas faire d’essai ? »

T : (rires) « Non ».

J : « Aviez-vous accès à un ordinateur au travail ? »

T : « Non ».

ProcHORREUR :

P : « Avez-vous travaillé dans des films ? »

T : « Une fois, j’ai utilisé des produits tout fait pour le coup. »

P : « Par rapport à l’animation avec les militaires et la modification d’artifices normés, y a-t-il plusieurs catégories ?

T : « Dans le cadre de mon CDI, on simulait des explosions sur un terrain militaire. C1-2-3 pour tout le monde, C4 est réservé pour ceux qui ont les accréditations ».

P : « Connaissez-vous le nitrate d’ammonium fondu/sucre ? »

T : « Non, le nitrate d’amonium ça m’évoque AZF et le Liban, c’est tout ».

P : « Connaissez-vous le TATP, l’ANFO ? »

T : « Aucun. »

P : « En tant qu’artificier, vous n’avez pas à les connaître ? »

T : « Il ne faut pas tout mélanger, c’est du divertissement ».

P : « Est-ce que ça rentre dans le cadre légal ? »

T : « Ca peut, selon la demande du client, la mission, pour un effet spécial demandé, ça pourrait ».

Avocate de S.(Me Souleil Balducci):

A : « Vous avez travaillé 7 ans avec S., comment était-il au travail ? »

T : « Très sérieux, très bonne maîtrise, j’avais une grande confiance en lui. Il n’est pas passé chef car l’équipe de CDI était fixe et ce n’était pas envisageable pour la boite que les extérieurs prennent ce poste ».

A : « Qui sont vos collègues ? »

T : « Un peu de tout, d’anciens postiers, policiers, militaires… en tout cas tous passionnés, il faut être passionné pour être artificier ».

A : « Les anciens policiers et militaires ont il côtoie S. ? Y a-t-il eu des remarques ou discussions par rapport à son tatouage ACAB sur les phallanges ? »

T : « Il y a eu des discussions, mais toujours calmes et posées, rien de véhément, dans la bonne entente ».

A : « Quel type de formation avez vous suivie ? »

T : « Très courte, 3 jours de théorie et 2 jours de pratique ».

A : « Alors que vous manipulez des objets dangereux, il n’y a aucune formation particulière ? »

T : « Non, c’est au chef de tir de veiller à faire respecter les règles de sécurités, la seule école c’est le terrain, comme dans beaucoup de métiers du spectacle ».

A : « S. parle de bidouilles, vous confirmez ce terme ? »

T : « Oui il y a beaucoup d’auto-formation, de partage d’expériences. On essaye soi-même ou on fait des demandes aux autres. On doit pouvoir réagir si quelque chose ne marche pas ».

A : « S. n’est pas qu’artificier, il faisait aussi des effets spéciaux ».

T : « Oui, il y a des règles différentes entre le spectacle de pyrotechnie et les autres contextes ».

A : « Par rapport à l’animation militaire qu’il vous a été demandé de faire, quelle limite posiez-vous au détournement des produits d’artifices ? »

T : « La sécurité. J’ai pris un produit normé de spectacle et j’y ait ajouté des sachets d’essence. C’était pour le CPAT, une simulation de guerre. Pour faire comprendre aux bidasses où ne pas passer (rires). ».

A : « S. a-t-il répondu à cette règle ? »

T : « Oui. J’ai discuté avec beaucoup d’artificiers, il n’existe pas d’école d’effets spéciaux. Il faut être Mc Gyver ou l’Agence tous risques, on apprend sur le terrain et il faut pouvoir réagir ».

A : « Par rapport au matériel, vous en avez sur vous ? »

T : « Toujours, c’est la base pour un artificier d’avoir dans son sac les éléments de base, également dans sa voiture, un sac avec du matériel, des piles, des fil pour allonger une mèche, etc. ».

A : « Avez-vous observé une frustration chez S. au sein de son évolution dans la boite, qu’il était à un carrefour de sa carrière ? »

T : « Il se savait bloqué dans l’évolution de carrière dans cette entreprise, il voulait plus d’activité que le ShowDreams (Disney), il a commencé à developper ses activités à côté ».

A : « Utilisait-il l’accès internet de son employeur pour faire des recherches dérangeantes ? »

T : « Non, il n’y avait pas d’ordinateur ».

A : « Le procHORREUR a dit : « un artifice est une chose, un explosif en est une autre » ».

T : « Un artifice de divertissement est un explosif à la base avec une matière active dedans. Il n’est pas prévu pour la destruction mais c’est un explosif quand même ».

A : « Chez S. nous avons trouvé des bocaux avec de la poudre noire, que pouvez-vous nous dire de la poudre noire ? »

T : « C’est le composant principal des artifices, ça prend feu et fait réagir autre chose ».

A : « Comment on s’en procure ? »

T : « On ne peut pas s’en procurer, mais il suffit de la prendre là où elle est, dans les pétards vendus n’importe ou par exemple ».

A : « Que pensez-vous du fait que 2kg de poudre noire aient été retrouvés chez S ? »

T : « Mon F4 est un peu loin mais ça ne me fait pas sauter au plafond.

A : « Et concernant le transport et le stockage ? »

T : « Le transport c’est jusqu’à 10kg, le stockage normalement c’est spécifique mais pour des petites quantités c’est ok ».

A : « C’était possible de sortir des produits de l’entreprise ? »

T : « Absolument impossible tant que j’étais là, donc sur toute la période de S., j’y veillais personnellement ».

CAMILLE. moyens de communication

La juge cite les éléments électroniques qui ont été saisis, un téléphone et une clé USB. Sur cette clé se trouvait les documents sur lesquels elle a été interrogé. Elle rappelle qu’en GAV elle a refusé de donné les conventions de cryptage, notamment de Signal. « Vous dites tenir beaucoup à votre vie privée, et que pour utiliser cette application vous avez changé de numéro à plusieurs reprises ». Comme dit précédemment dans les débats, elle rappelle que l’utilisation de cette application n’est pas interdite, mais qu’ « on peut poser la question sur le pourquoi une volonté de dissimulation ». Elle rappelle ce qu’a dit C. : « C’est ma vie privée, je n’ai pas à donner accès à des documents personnels ».

J : Estimez-vous toujours que ça vous est personnel, même dans le cadre d’une enquête pénale ?

C : Oui je l’ai manifesté à de nombreuses reprises, mon attachement à la vie privée et à l’intimité. J’ai expliqué mon refus de donner les clés de chiffrement dans une procédure… dont je me demandais pourquoi j’étais là.

Elle précise qu’il y a une confusion importante dans ce qu’a dit la juge au début, elle n’a toujours eu qu’un seul numéro signal, associé à sa carte sim.

J : Dans une conversation avec votre amie J., vous évoquez le fait de tenter de changer de numéro.

C : Oui J. et moi regardions son nouveau téléphone, elle n’a jamais eu de smartphone, donc on a regardé ensemble comment regarder Signal avec un numéro éphémère sur internet et l’avons testé toutes les deux. Sa sim était dans son ancien téléphone. J’en ai profité d’avoir un nouveau téléphone commandé pour ma mère pour tester l’application avec J.

J : Vous lui demandiez « As-tu testé ton numéro ? », et elle répond « J’ai pas réussi », puis vous dites « mais c’est pas le même numéro tu sais, c’est un autre que tu n’as pas encore ».

C : Oui ça a bugué, j’ai pas réussi j’ai dû en faire un nouveau.

J : Vous parlez ensuite du code nip « qu’il faut re-rentrer régulièrement pour que le numéro fonctionne ».

C : Oui sinon le numéro est donné à quelqu’un d’autre.

J : Votre téléphone a donc été décrypté par les services techniques. Vous avez différents groupes Signal, notamment PIMPAMPUM, groupe avec les personnes qui sont au squat PUM.

C : Oui pour rentrer, sortir, avec la clé, quand j’ai été amenée à y aller.

J : Dans votre téléphone, on peut voir vos photos, des messages, les groupes Signal, les groupes coloc, etc. Nous avons extrait une liste de numéros de téléphone, mais il y a aucune trace de message avec F.

C : Je ne comprends pas, nous communiquions sur Signal, y’en a plein d’exemples dans la procédure, je ne comprends pas.

J : Vous parlez de cet usage pour avoir une certaine intimité et ne pas être surveillée.

C : Non je n’ai pas de craintes particulières d’être surveillée, mais pour des raisons éthiques et politiques à des entreprises qui font du profilage commercial, ça fait des années que j’oriente mes choix d’outils de communication dans ce sens.

J : Vous avez pu poser des questions à F. sur ses propres craintes à lui d’être surveillé. Il vous en a fait part ?

C : C’est évident que F. faisait attention à sa manière de communiquer, c’est un choix qui s’entend et que plein de personnes partagent.

J : Partagé par craintes de la surveillance ?

C : Non.

J: Vous a-t-il demandé de prendre des précautions ?

C : Non.

J : Vous lui prêtiez votre téléphone comme à n’importe qui ?

C : Oui.

J : Il y a cette fameuse clé USB dans vos affaires. On y trouve différents documents engagés, un sur une militante du PKK, un sur le Pumbat, un sur Action directe et l’usage de violence pour la révolution, un document sur « s ‘armer » pour la révolution, un document qui se nomme « Brûle ton école ».

Vous avez dit au sujet de ces documents que de les détenir n’en fait pas forcément votre centre d’intérêt, ne veut pas dire que vous y adhérez.

C : En effet je trouve important de dire qu’il y a quantité de choses différentes et ça n’est pas pour ça qu’on adhère à tous les mots. Je précise que Zera Dogan n’est pas une militante du PKK, mais qu’elle a été enfermée 600 jours en Turquie pour avoir publié une image d’un enfant victime des crimes de guerre d’Erdogan. Ce texte a été publié sur Ballast et le fanzine est un extrait de livre. Il parle surtout d’un vécu de femme en prison. Encore une fois ce sont 5 brochures au milieu de plusieurs dizaines d’autres, nous avons demandé de les avoir toutes pour avoir un point de vue plus large, car un regard féministe aurait retenu autre chose dont des brochures sur la gynécologie, un regard historique aurait retenu celles sur les luttes des peuples indigènes, un regard d’éducation populaire aurait retenu celles sur l’agisme ou sur la communication avec les enfants. Mais ça n’a pas été possible. Je veux bien répondre aux questions sur chacune de ces brochures.

J : Vous êtes attachée au travail avec les enfants, c’est étonnant cette brochure sur « brûler son école ».

C : Ce sont des contes satiriques, qui parlent du mal-être qui peut intervenir dans le milieu scolaire. J’espère qu’on peut encore avoir de l’humour noir.

J : Et la brochure sur Action Directe, dans les documents « à imprimer », qui parle de l’utilisation de la violence ?

C : C’est biaisé, tronqué comme approche, et je m’intéresse théoriquement à beaucoup de mouvements, je trouve ça important de se questionner, ça ne veut pas dire que je veux prôner la révolution armée ! Je vous affirme que ce n’est pas le cas. C’est important de se construire son avis sur la question, ça n’est pas pour ça que je veux l’utiliser.

J : Vous servez-vous de l’environnement Tails ?

C : Pas avant l’instruction non, mais maintenant je stocke tout mon dossier d’instruction sur une clé tails.

J : Mais vous aviez une clé ?

C : Non j’en ai fait une depuis, car ce sont des données sensibles. J’ai appris à l’utiliser avec F. sur un aprem, il faisait un atelier sur ça.

J : A l’époque, ça vous a paru intéressant ?

C : C’était pas une découverte, c’est un outil que je connaissais, des présentations de Tails se font régulièrement dans les milieux militants.

J : Vous avez aussi un VPN riseup, pourquoi celui là ? Il est plus sécurisé ?

C : Il est gratuit, facilement accessible, c’est un outil d’éducation populaire. Les autres sont chers.

J : P. a décrit l’après-midi atelier sur l’utilisation de tails avec une sensation d’illégalité. Et vous ?

C : Absolument pas. C’est peut être que l’informatique lui fait peur.

J : Par rapport au refus de donner les codes, vous aviez conscience que c’était une infraction

C : Oui, ça me tenait beaucoup à cœur dans un moment de vulnérabilité où tout vous échappe. C’est le strict minimum d’intimité qui vous reste. Ca a d’ailleurs été noté dans le PV de GAV où je dis que j’ai déjà accepté, sous la menace d’une agression sexuelle, la prise ADN, donc que ce qui me restait d’intimité je le gardais.

Juge assesseure de droite

JA : Saviez-vous que si vous refusiez de donner vos codes les opérations de « craquage » pouvaient risquer d’endommager vos données ?

C : Non on ne me l’avait pas dit.

JA : Clé tail, proton mail, linux… tout un arsenal de défense (si si elle a vraiment dit ça!!) qui montre une volonté de dissimulation ?

C : Ce sont des outils banals, des millions de personnes les utilisent dans le monde, ils répondent à une problématique d’absence de vie privée face à l’extension du numérique.

15h37. (Proc-roi entre en scène et il va se faire fermer son caquet).

Procureur

P : Vous avez refusé en GAV puis devant le juge d’instruction de donner vos codes.

C : Oui c’est pourquoi je me trouve devant vous aujourd’hui.

P : Donc à deux reprises vous avez persisté ?

C : A partir du moment ou vous avez la totalité de mes infos sous les yeux, pourquoi est-ce encore un sujet ? Oui j’ai voulu continuer à défendre mon attachement à ma vie privée et à mon intimité. Je l’ai aussi exprimé dans d’autres endroits, notamment dans les fouilles à nu, ou dans le fait de ne pas dévoiler les détails de la relation avec F.

P : Vous critiquez le fait que les enquêteurs n’ont retenu que certains documents mais c’est parce que les autres documents n’ont pas de lien avec le terrorisme ?

C : Quand on vous présente comme quelqu’un de dangereux et que vous êtes accusé de terrorisme il me semble que l’on se doit d’étudier votre personnalité dans son entièreté, il n’y a aucun fait qui viendrait appuyer cette idée.

P : Que pensez vous de la légitimité de la violence révolutionnaire en politique ?

C : Vous employez des termes généraux qui sont déjà biaisés dès le début. Je ne suis pas historienne des mouvements révolutionnaires. Si la question est claire et que vous me demandez « faites-vous usage de la violence dans vos actions militantes ? », je peux vous répondre que non, mais c’est tout.

bruit d’approbation dans la salle

P : Lors d’une audition hier on a pu entendre que les milieux militants apprenaient de leurs erreurs passées et que la violence était inutile aujourd’hui car la société ne l’accepterait pas, qu’en pensez vous ?

C : Vous jouez avec la sémantique, vous reformulez la même question avec d’autres mots. Vous me demandez encore de me positionner sur l’envergure d’un mouvement. Je n’ai pas envie de vous parlez de ça. Ca n’est pas le lieu. Mais si vous me demandez mon positionnement politique, il est fait de multiples choses. Mon chemin politique ne va pas vers l’utilisation de la violence. Dans l’ORTC je suis décrite comme imprégnée et « adhérente à la cause anarchiste » comme a dit Herbault, je n’ai jamais dit ça de moi-même. Je n’aime pas me désigner par des étiquettes, mais je suis intéressée par les luttes féministes, antiracistes (elle fait une longue liste de toutes les luttes qui l’intéressent, puis elle récite la témoin du début d’audience pour dire qu’elle en a donné un aperçu). Mais toujours pareil, non je ne l’utilise pas , c’est mon propre positionnement politique, j’ai toujours parlé des causes qui m’animent, je ne fuis pas une question, mais cette audience n’est pas un lieu de débat politique. Je veux bien répondre sur une question précise et personnelle, et j’y ai déjà largement répondu, mais pas sur un positionnement général.

P : Et donc que pensez-vous de Nathalie Ménigon et Jean marc Rouillan (exclamation dans la salle) ?

C : Ce n’est pas ma manière de faire.

P : Est-ce que ce sont des terroristes ?

C : Je ne suis pas en faveur des assassinats commis par Action Directe mais l’utilisation du mot terroriste est instrumentalisée, je ne répondrai pas là-dessus.

Avocate de C (Me Challot)

A : Le thème de cet interrogatoire c’était le chiffrement non ?

A : On vous a rendu votre téléphone avec toutes ces informations dangereuses dedans ?

C : Oui (rires dans la salle).

A : Qui est P. ?

C : Ma maman.

A : FX ?

C : Mon oncle.

A : C. coloc ?

C : (rires) Ma coloc.

A : Votre oncle a une ressourcerie et nombre de vos disques durs viennent de là ?

C : Oui

A : Il y a une clé USB avec des chants néonazis. Vous vivez avec des néonazis ?

C : (rires) Non.

A : Lors de l’exploitation du téléphone, il est fait un ratio de son utilisation sms/appel en clair/ data (différentes connexions internet, video, musique, mail, whatsapp, signal, etc.)

Sms en clair : 53 %

Appels en clair : 14 %

Data: 10 %

Il est toujours question de ratio.

A (Arnoult): Le PNAT est complètement perdu dès lors qu’on sort d’un éventuel passage à l’acte

(à la fin il parle du Spikelee sur Malcom X, une histoire de sous-titre qui a le même nom qu’une des brochures…)

LOIC. moyens de communication

L. a la barre est interrogé sur les communications « cryptées ». Il semble plus en forme.

J : Lors de votre première déposition on vous interroge sur l’utilisation de Signal et vous ne souhaitez pas communiquer vos identifiants. Vous précisez les mêmes éléments que vient de nous exposer C. Je vous redemande pourquoi ce refus ?

L : Pour protéger ma vie privée sur la toile, un comportement éthique.

J : Vous vouliez protéger votre vie privée et également les autres ? Vous vouliez protéger autre chose ?

L : Tout en même temps, je ne voulais incriminer personne en garde a vue, en particulier F. parce qu’il utilisait Signal.

J : Il n y avait pas que lui ?

L : Non mais là, à ce moment-là, il était question de lui.

(Emploi du mot milieu radical par la Juge elle lit le PV de GAV)

Je profite d’avoir de meilleures capacités d’expression aujourd’hui pour m’exprimer sur le mot « radical », ce vocabulaire n’est pas le mien, je ne vois pas ce qu’il fait dans le PV d’audition ; oui j’ai toujours été en marge, depuis tout petit, dans ma culture… Mais je n’emploie pas le mot radical.

J : Vous utilisiez Signal, Tor, clefs tails… Elle fait la relecture du PV d’audition et de la question suivante « Cherchiez-vous à dissimuler vos activités ? Est ce que vous aviez certaines peurs concernant les modes de communication ? » A cette question vous aviez répondu « oui et non » ; on ne comprend pas de quoi vous vouliez parler. C’est curieux cette réponse…

L. parle du droit à sa vie privée, que depuis le début de l’affaire sa vie est entièrement dévoilée et ici aussi pendant le procès. Il dit « c’est un viol ».

J : Vous vous rappelez de votre réponse lors de la 4eme audition concernant le fait que Florian était parano ?

L : J’avais laissé mon téléphone dans le véhicule ou ailleurs quand on s’est vu. J’ai pas toute ma tête lorsque je suis soumis au stress ; cette 4ème audition était très difficile pour moi.

J : Vous aviez mis en avant F. dans vos réponses, précisant que F vous avait demandé d’installer Signal afin d’être plus « sécure ». Vous aviez installé Signal avant de rencontrer F. ?

L : Evidemment.

J : Qu’est ce qui fait que vous aviez installé Signal ?

L : Depuis tout le temps j’utilise Signal dans ce milieu de gauche, marginal, comme vous voulez. C’est quelque chose de tellement évidemment, c’est comme riseup ou proton, c’est « bateau », quoi. Il y a une notion de préserver nos données personnelles face au GAFAM .C’est comme conduite à droite. Rires dans la salle.

J : A la sixième déposition vous êtes requis de donner vos codes de chiffrements afin d’accéder à des supports sous scellés et on vous informe qu’en cas de refus, vous êtes passible de poursuites ; vous avez refusé de les donner, pourquoi ?

L : A ce moment-là je suis seul au monde, je suis parano, je suis méfiant, il y a tout mon monde qui s’écroule. On me pose des questions sur plein de choses qui ratissent hyper large, ca me fait flipper à mort. Il me reste mon cœur, mon intimité, rien de plus, j’ai plus que ça à protéger.

J : Est-ce que ce n’est pas plutôt par crainte qu’il y ait la découverte d’éléments à charge contre vous ?

L : Etant à la DGSI, je me suis dit dans tous les cas ils vont tout craquer. J’ai rien à cacher sur mes supports de toute manière ils vont tout craquer. Mon avocat ma dit « ils savent tout. Vous dites tout ». Je sais plus comment il s’appelle cet avocat mais je le recommande pas d’ailleurs. Rires dans la salle.

La juge cherche vaguement le nom de l’avocat.

La juge fait référence à un interrogatoire avec le juge d’instruction.

Juge : Vous êtes interrogé par le juge d’instruction sur l’usage de cette application (Signal). Dans la retranscription des écoutes téléphoniques avec Cy., il est noté que lorsque Cy. vous interroge sur le pourquoi d’avoir deux lignes téléphoniques, vous répondez sur un ton mystérieux. La juge précise : bon c’est ce que la DGSI a noté (la salle rigole) ; que vous ne pouvez vous plus utiliser une ligne à la suite d’un bug.

L : Je ne vois pas en quoi un bug c’est mystérieux.

J : Pouvez-vous me dire pourquoi vous utilisiez Signal, avec qui, quand ?

L : J’utilisais et j’utilise Signal parce que c’est la base quoi. (RIRES dans la salle).

J : L’aspect mystérieux va revenir un peu plus loin dans votre interrogatoire, quand vous êtes interrogé sur Tor. Vous dites les avoir découvert à Sivens. Donc vous connaissez ces applications depuis Sivens ? Donc vous connaissiez ces applications 6 ans avant votre arrestation ?

L : Oui j’ai fait un atelier à Sivens là-dessus, c’est assez banal dans ce milieu….

J’avoue qu’il y avait un côté mystérieux dans le fait d’utiliser Signal. Ca me donnait un genre quoi. Dans ce milieu les gens sont plutôt low teck, ils n’ont pas de Smartphone, pas de télé… Quand vous trainez avec des gens qui font pousser des carottes avec des outils datant de Mathusalem, forcément quand on arrive avec un truc comme Signal ou Tails et que vous en parlez avec un ton mystérieux, ça impressionne, ça donne un genre. S’agissant de Cy. bah j’avoue c’était de la drague.

La question est encore répétée plusieurs fois, Loïc apporte les mêmes réponses.

L : Quand je suis dans une procédure qui me broie, ne pas donner mes codes de chiffrement, c’est pour garder une certaine forme de liberté. C’est ma modeste contestation de dire : « je ne suis pas d’accord, c’est ma liberté. ». Si je dois être enfermé au moins il y aura une raison.

J : Vous ne vous êtes pas dit que les éléments de votre téléphone, que l’exploitation de votre Signal pourrait être à décharge ?

J : En juin 2021 on vous réinterroge sur les applis en lien notamment avec les notes de M. Est-ce que vous vous souvenez d’une réunion sur ces sujets avec M. ?

J : Si vous avez utilisé Signal pour vous rencontrer tous les trois, c’est…. (la juge semble hésitante) par volonté de dissimulation ?

L : C’est normal, c’est bateau d’utiliser Signal, c’est comme un SMS.

J : lors de l’exploitation de votre ordinateur, de vos données, certains de vos fichiers ont été endommagés. On a pu savoir que vous faisiez beaucoup de recherche sur des sites en lien avec l’Airsoft. Il y avait des fichiers qui n’étaient pas consultables sans la clef Tails et des documents en lien avec l’association « La Passion des Amis ».

Suite à cet état des lieux, la parole est donnée à Mme la procureure.

16H50 : le procureur est sur son téléphone portable, il ne semble pas écouter.

La proc : J’ai une seule question. Vous utilisez votre numéro habituel pour Signal ou une autre ligne téléphonique ?

L : Oui celui d’A. On était ensemble à l’époque.

Proc : D’accord. Donc pourquoi C. parle, lors d’un échange téléphonique avec vous, de vos deux lignes ? C’est habituel d’avoir deux lignes ?

L. répond vaguement mais il parle de drague.

L : Je ne comprends pas.

Proc : Oui mais ce qui m’interroge, c’est que la discussion vient d’elle et elle vous répond « Quelle vie tu mènes » ?

L : Je vous répète c’est pour la drague et vous voyez ça marche.

L : Ca y est je me souviens, j’avais deux lignes. Une ligne à 2€ et donc pas de datas. Et une autre.

Maître Tort (avocate de L.) :

A : Au vue des circonstances en garde à vue, lors de votre première audition, on vous demande votre identité, votre domicile, vos études, vos comptes bancaires, vos patrimoines puis on vous parle de vos moyens de communication afin de savoir avec qui vous utilisez ces applications. A la première question « Qui ? », vous répondez : « Avec les copains ». On vous redemande : « Qui ? ». Vous répondez : « J’ai revu Flo à la campagne. » Pourquoi à cette deuxième question « Qui ? », vous répondez « J’ai revu Flo à la campagne. » ?

L : Je ne sais pas. On parle de lui (F.D) en garde à vue. Ce serait bien d’avoir les vidéos des interrogatoires.

A : Est-ce qu’on vous suggère des choses qui sont hors du PV d’audition ?

L : Possible. Fort possible. Je ne peux pas attester qu’on me parle de F. Je suis en état de stress, je perds mes moyens, je suis plus bon à rien. Quand on me parle de terrorisme, je pense à F. parce qu’il est allé au Rojava. Je sais que les vétérans du Rojava sont surveillés par la DGSI. Je pense à la DGSI et là je suis justement à la DGSI accusé de terrorisme.

Avocate : La réponse que vous avez confirmé « j’ai laissé mon portable dans son camion ». C’est un comportement général de longue date dans vos utilisations ? Il y a bien une différence dans ce moment-là que vous faites entre venir avec son téléphone et l’utilisation de ces applications ?

L. ne comprend pas.

A : Il se savait surveillé après la parution de l’article de Mediapart sur la surveillance des ex-volontaires partis au Rojava. Il vous en avait parle ?

L : Oui, il m’avait parlé de sa peur d’être surveillé par la DGSI, peur pour lui et pour ses proches.

A : Mais finalement, vous utilisez Signal avec d’autres personnes, donc pourquoi au deuxième « Qui ? » vous répondez « J’ai revu F. à la campagne. » ? Qu’est-ce qu’on constate dans cette phrase ?

L : Je dois être vif d’esprit à ce moment-là (de son interrogatoire). Rires dans la salle.

Il précise que c’est de l’ironie.

Avocate : Est-ce que ce ne sont pas des éléments faits pour que vous donniez les codes ?

L : Bien sûr. Je suis dans la méfiance absolue. Je suis complètent démuni. Je dis seulement ce que la DGSI me souffle, ce qu’elle attend de moi. C’est l’inverse d’un processus de vérité. En PNL, on prend des éléments et on arrive ensuite à une conclusion et pas l’inverse.

L : j’étais sûr que la DGSI allait craquer mon téléphone et découvrir les éléments à décharge.

L’avocate n’est plus très claire dans ses questions. Elle tente de lui poser encore une question.

L : Je n’ai pas compris la question.

A : C’était pourtant une question simple. (A la juge) Je suis complètement débile et lui n’en est pas loin.

L. rigole.

Présidente : Soyez sérieux M. M., ici c’est une affaire sérieuse.

L : Je fais de mon mieux Mme la présidente. Il s’excuse.

L’avocate retourne à sa place, après des excuses à la présidente, tout en précisant à la juge qu’elle n’est pas en état aujourd’hui et qu’elle ne souhaite plus poser de questions à son client.

Maitre Bonaglia:

Je voudrais revenir sur la fameuse phrase « J’ai vu F. à la campagne ». Vous répondez cette phase lors de votre première audition, soit 12h après votre interpellation. Pourquoi les enquêteurs ne vous demandent pas qui est F. à ce moment ?

A 22H24, il n’y a eu aucune question sur F., donc avant votre réponse sur F., à aucun moment sur le PV d’audition, on ne vous a parlé de F.

L : Oui, donc ça ne vient pas de moi.

Maitre B. : A votre avis, combien de temps vous êtes resté en garde à vue sans qu’on vous mentionne le prénom de F. ?

L. : Je ne sais pas, 1h…

Maitre B : C’est le 9 décembre à 15h10 qu’on vous demande pour la première fois si vous connaissez F.d’après les PV.

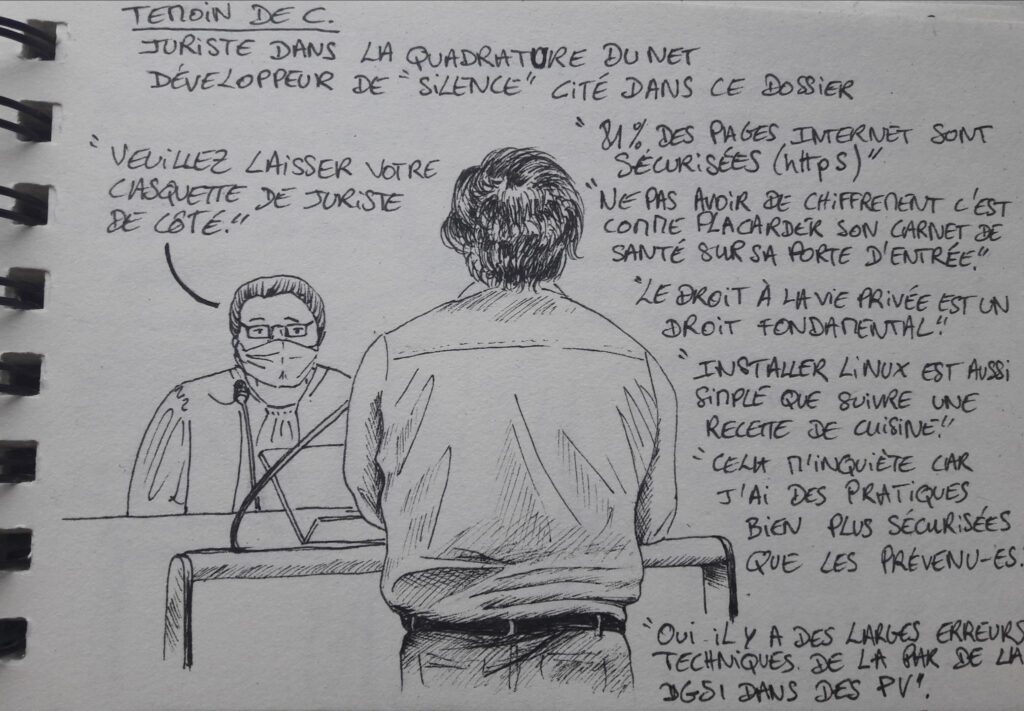

Témoin CAMILLE chiffrement et numérique

Il intervient en tant que spécialiste en technologies de chiffrement et développeur de l’application SILENCE, application citée dans le dossier d’instruction.

Il est aussi juriste à la Quadrature du Net, mais n’intervient pas sous cette casquette, il a pris un jour de congé.

Serment, blablabla

Il précise qu’il n’est pas un témoin direct étant donné qu’il ne connaît pas les prévenu.es.

La présidente lui demande la durée approximative de son intervention.

Il répond qu’il en a pour une demi-heure environ, suivie de réponses aux questions s’il y en a.

La présidente fait remarquer que c’est un peu trop long et lui précise qu’il faudra condenser tout ça. Des personnes de la salle rappellent le long entretien de l’expert en explosif, qui avait duré plus de trois heures, questions comprises. La présidente bafouille une justification comme quoi le statut d’expert lui permettait ce privilège…

Mise en place de l’écran qui se déroule, connexion, petite lumière tamisée.

Le témoin reprend : « Je suis surtout là car je suis développeur d’une des applications citées dans le dossier : Silence. À côté je suis aussi juriste sur les questions des droits de l’Homme, et des libertés fondamentales ».

Une slide s’affiche à l’écran avec une citation du dossier venant de la DGSI sur le comportement présumé clandestin de l’utilisation de ces outils numériques et applications cryptées.

S’en suit un échange qui se tend très rapidement sur la légalité d’avoir eu accès au dossier d’instruction, de la part de la présidente et du procureur, qui le menacent d’illégalité d’avoir eu accès à ce dossier, en lien avec le secret de l’instruction.

Le témoin et l’avocat de C. les reprennent en se défendant qu’il n’a eu accès au dossier qu’au printemps 2023, époque à laquelle le secret d’instruction avait était levé.

Le témoin reprend donc sur la slide et la citation de la DGSI en pointant l’interprétation et l’accusation de comportement clandestin de leur part quant à l’usage de tels outils de chiffrement.

Très vite la présidente lui demande de garder sa casquette d’expertise numérique, et de ne pas faire part de ses « opinions » en mettant de côté sa casquette de juriste.

Il répond que c’est sous cette casquette qu’il est venu.

La tension est déjà, après quelques minutes d’entretien, bien palpable, mais le témoin reste sérieux et calme.

Il continue en disant qu’il est venu pour mieux définir les usages de mots et de contexte, utilisés par la DGSI dans leur rapport, et explique clairement que l’usage répété du mot « crypté » et de ses déclinaisons n’est pas approprié et ne correspond pas à ce qui y est abordé.

Il devrait plutôt être question de « chiffrement », et non de « cryptage ».

« Le chiffrement est un protocole, un standard technique, qui se retrouve aujourd’hui partout. On l’utilise au quotidien sans même le savoir, sur nos ordinateurs, nos smartphones, nos applications, ne serait qu’avec le protocole d’accès aux site web https:/ par exemple.

Le chiffrement est partout car nos vies sont numériques ».

Il explique que cette pratique du chiffrement est arrivée via des mesures de sécurité de la part des banques, du monde de l’industrie, du commerce, qui avaient, et ont toujours besoin de se protéger des menaces de cyberattaques, des vols de données.

« Cela revient, sans chiffrement, à ne pas avoir de serrure sur sa porte, ou de code sur sa carte bancaire ».

Beaucoup d’institutions recommandent vivement l’usage du chiffrement numérique, et en font la promotion, comme l’ANSSI, la CCNum, la CNIL, etc.

« Pourtant, dans cette affaire, les bonnes pratiques numériques sont assimilées à une pratique clandestine ».

Il parle des problèmes de forme, et de fond dans ce dossier.

Pour la forme, il s’agit de l’usage d’un vocabulaire autour du danger, de la clandestinité des pratiques.

Pour le fond, des erreurs et des approximations techniques de la part de la DGSI, et de la décontextualisation des pratiques d’hygiène numérique.

S’en suivent plusieurs slides visant à démystifier et balayer les contre-vérités attribuées aux applications, et autre logiciels, chiffrés, cités dans le dossier.

SIGNAL

Le PNAT souligne quant à Signal « le culte du secret, et l’obsession de la discrétion ».

Il compare pourtant cette application à WhatsApp, qui a exactement la même protection, et utilise le même protocole de chiffrement que Signal, et qui est utilisé par des milliards d’utilisateurs (2 milliards en 2020).

La seule différence réside dans le fait que WhatsApp retire une exploitation commerciale des données de ses utilisateurs, pour l’entreprise META (Facebook).

TOR et TOR Browser

TOR et TOR Browser sont apparus dans un contexte de données personnelles largement exploitées commercialement par les maisons mères des autres logiciels et applications existants, notamment les fameux GAFAM (Google Amazon Facebook Apple Microsoft).

Ces pratiques sont sanctionnées par la CNIL.

TOR Browser est un navigateur internet basé sur le protocole TOR, pour protéger les adresses I.P.

Il est conçu pour empêcher au maximum le partage de données, contrairement par exemple à Chrome, développé par Google, qui récupère ainsi des milliards de données personnelles de navigation.

LINUX

C’est un système d’exploitation, comme le sont Windows et MacOS, mais contrairement à ces derniers, il a été développé en sources libres (accès ouvert et transparent aux codes de développement du logiciel). Il est conçu pour ne pas espionner ses utilisateurs, et récupérer de données personnelles.

Il permet aussi par son accès libre, de donner par exemple une deuxième vie aux ordinateurs de seconde main.

Dans le dossier, il est perpétué le mythe que de savoir installer Linux serait un savoir-faire avancé, destiné à un usage clandestin.

Le témoin balaye cette contre-vérité à charge, en expliquant que l’installation est très facile et qu’on peut même en trouver le mode d’emploi à la FNAC.

TAILS

C’est un système d’exploitation basé sur une distribution Linux grand public, que l’on installe sur une clé USB.

Il permet d’avoir accès à un système d’exploitation sécurisé simple, emportable partout avec soi, et non dépendant d’un ordinateur en particulier.

Il peut être destiné aux personnes n’ayant aucune connaissance en informatique, mais aussi par exemple aux journalistes pour transporter et protéger leurs données.

L’idée diffusée par la DGSI est que le fait d’apprendre à d’autres personnes l’usage de cet outil, serait encore gage de formation à la clandestinité…

Il prend pour exemple des « chiffro-fêtes » organisées à la Villette par exemple et dans des dizaines de fab-lab à travers le pays, dans lesquelles l’idée est de se socialiser autour de cet outil, d’installer Tails sur des clés USB, et ainsi partager ses connaissances autour de ces questions de chiffrement, et faire communauté dans un esprit bon enfant. Avec pour objectif de se protéger soi et les autres dans leurs intimités, à travers ces pratiques.

e/os

C’est un système d’exploitation Android pour smartphones, sans les mouchards et pisteurs de Google.

Ce n’est que ça, contrairement à la présentation fantasmée qu’en fait le dossier d’instruction.

L’idée de sa présentation comme une protection contre la surveillance policière en est fausse. Cet outil n’a aucune incidence là-dessus.

Le témoin aborde ensuite les erreurs techniques et les raccourcis présents dans le dossier.

Il parle d’un sentiment anti-GAFAM instrumentalisé à mauvais escient, d’une confusion sur l’utilisation des outils, comme expliqué précédemment.

Il évoque des raccourcis faits par la DGSI sur les conclusions quant aux manuels d’installation attribués aux prévenu.es, les décrivant ainsi comme des experts sur ces questions, alors qu’en se penchant concrètement sur ces manuels, on se rend facilement compte qu’il manque des connaissances et des étapes pour être experts là-dedans.

Il appuie sur l’approximation de ce genre de modes d’emploi, qui auraient facilement pu être analysés comme un manque de connaissance des prévenu.es dans ces domaines, et les discréditer, si la DGSI avait bien fait son travail d’expertise, contrairement à en faire une charge.

Il rappelle qu’aucun de ces outils n’a été créé avec pour but une utilisation criminelle.

Aussi, sur l’utilisation régulière et appuyée des déclinaisons du terme de « cryptage » tout au long du dossier, il insiste sur le fait que ce mot n’est pas le bon, et qu’il ne s’agit que de « chiffrement ».

« La DGSI elle-même, sur son site internet, inscrit que l’usage de la terminologie autour du « cryptage » n’est pas le bon et doit être mise de côté, et qu’il faut utiliser les termes de « chiffrement ».

Il souhaite reprendre sa casquette de juriste un moment, et aborde la question du droit fondamental à l’intimité.

« Un espace à soi ne peut être suspect, ni criminalisé ».

« Cette question du chiffrement ne devrait pas faire parti de l’équation à résoudre. Le chiffrement est même mis en avant dans la loi pour une République numérique ».

Fin de la présentation, la présidente invite le témoin à une certaine prudence par rapport à son accès aux pièces du dossier. Ça ressemble à une sorte de menace sur un ton de semi-bienveillance…

La juge assesseuse de gauche prend la parole.

La question est confuse, elle demande s’il est venu seulement dans le cadre de ce dossier, ou si il serait ouvert à devenir un expert juridique plus régulier. Le témoin ne comprend pas trop le sens de la question. Elle fait une sorte de blague en disant qu’elle ne tente pas de l’embaucher et répète de manière tout aussi floue sa question.

J. ass : « Venez vous pour ce dossier là en particulier, ou seriez-vous en mesure d’intervenir dans d’autres procès ? »

Le témoin demande un peu plus de contexte. Il dit ne pas avoir l’intention de devenir un « expert juridique ».

La juge semble satisfaite de la réponse, comme si elle écartait ainsi ce témoignage d’un revers de main.

Le témoin ajoute qu’il est en tout cas ouvert à intervenir, sans ce statut d’expert juridique, pour d’autres procès tenant à ces thématiques.

L’assesseuse de droite prend le relai.

J. ass : « Ces outils peuvent-ils être détournés en vu de commettre des actions criminelles ? »

Le témoin refait le point sur tout ce qu’il vient de dire, sur la raison d’être de l’intimité, du besoin d’être écarté de tout tiers (en parlant des tiers pouvant exploiter des données numériques).

Et du coup, dans ce contexte de se préserver de tout tiers, ces outils peuvent aussi être utilisés dans ce but. Mais il insiste sur le fait que ce n’est qu’un outil, et que comme tout outil, son usage peut être détourné de plusieurs manières. Il prend l’exemple du couteau de cuisine qui peut servir à préparer un bon plat, comme à commettre les atrocités que l’on peut observer lors d’attentats comme récemment.

L’assesseuse insiste sur la notion de « tout tiers, et pas que GAFAM ? »

Le témoin répond que oui du coup, par défaut.

Le procureur

Il attaque sur la question de l’accès du témoin aux pièces du dossier, et reste dubitatif quand à la date avancée du printemps 2023.

Il met en lien un article de la Quadrature du Net datant de juin 2023.

Le témoin répond qu’il n’en est pas l’auteur, qu’il en a seulement fait la relecture en tant que juriste.

Le proc insinue que c’est forcément lui qui a donné les pièces du dossier à la Quadrature. Il est très agressif et menaçant.

Le proc demande des précisions quant aux pièces du dossier. Le témoin répond qu’il n’a eu accès qu’aux pièces concernant les questions d’usages numériques.

Avocat de Camille (Me Arnoult)

Il remet une couche sur la protection du témoin quant à l’accès au dossier.

Il met aussi en avant que dans tous les cas, Camille avait le droit de lire le dossier à tue-tête si elle en avait l’envie.

A : Peut-on acter certaines incompétences des agents de la DGSI en matière de chiffrement, et plus largement sur les logiciels libres ?

Le témoin évacue d’emblée la question des logiciels libres. Il explique qu’il y a beaucoup de confusion de la part de la DGSI, qui confond les outils, les usages, les utilités. « ils confondent Tails et Tor, Linux avec mesure de chiffrement… Ce sont des erreurs techniques ».

A : « Il est toujours plus facile de faire peur quand on ne connaît pas. »

A : « Quel est le niveau de protection de la part de Protonmail, utilisé par de plus en plus de mes confrères ? » Il ironise sur son propre usage dépassé de Gmail.

T : Protonmail a le même fonctionnement que d’autres boites mail. Mais contrairement à d’autres hébergeurs de mails, ceux de ProtonM sont stockés et chiffrés sur leurs propres serveurs, et donc pas accessibles, ni à eux-même, ni donc à des attaques extérieures.

A : Vous connaissez Netco ? Est-ce que vous savez si on pourrait avoir accès aux mails sur réquisition judiciaire ?

T : A ma connaissance Protonmail est la seule entreprise qui chiffre le contenu des mails. Netco, je ne sais pas. Mais Protonmail ne protège pas les adresse IP, qui sont données en cas de réquisition.

A : On aurait donc pu faire une réquisition à Netco. Si il y avait eu une réquisition, on aurait su qu’elle se connectait à son mail.

A : Et connaissez vous Linéage ?

T : C’est comme e/os, c’est un code source android sans mouchards. On n’utilise pas Linéage pour anonymiser son téléphone, ce n’est pas possible et totalement erroné. On ne disparaît pas, c’est faux de dire que si on installe ça on disparaît.

A : Approximativement faux donc ?

T : Techniquement faux.

A : Approximativement techniquement faux !

À une nouvelle question de l’avocat sur la situation ailleurs qu’ici, il répond que le chiffrement est plus promu en Allemagne, avec des applications comme Signal notamment.

L’avocat parle du fait que l’ONU et d’autres institutions promeuvent le chiffrement et le témoin répond que effectivement, c’est le cas et que c’est la première et principale des réponses à avoir aujourd’hui.

A : Mme B. a installé le système d’exploitation Linux avec une partie chiffrée. Est ce une preuve de clandestinité ?

T : Linux pas du tout, et la partie chiffrée non plus. Par défaut sur Windows le contenu est chiffré, c’est standard dans l’industrie aujourd’hui.

A : Installer Linux, c’est rester maître de son ordinateur en quelque sorte ?

T : C’est une manière de maîtriser son ordinateur, on connaît son fonctionnement. Et par exemple même Ëmmaus, sur ses ordinateurs en vente, installe le système d’exploitation EmmausBuntu qui est une distribution Linux.

L’avocat questionne l’usage de tels systèmes par des institutions françaises. Le témoin répond que les premiers à les avoir utilisés sont la gendarmerie nationale avec une version de Unbuntu. Les écoles et lycées l’utilisent aussi beaucoup, ainsi que des administrations et institutions publiques.

A : Peut-on connaître le nombre d’utilisateurs de Signal dans le monde ?

T : Non on ne peut pas, Signal ne publie pas ses chiffres. Mais quand WhatsApp a modifié sa politique il y a quelques années, il y a par exemple eu un très large afflux sur Signal.

Avocate de Simon (Me Becker)

Elle fait remarquer que le témoin a été rudoyé dès son arrivée, qu’il y a reçu une adresse de menaces sur le fait qu’il puisse être poursuivi par le parquet.

Elle lui dit qu’il n’a pas d’inquiétude à se faire même si la menace se mettait à exécution, car un précédent à déjà eu lieu.

Monsieur Zemmouri, journaliste (au Point), avait tout dévoilé de ce même dossier du 8/12 au tout début de l’affaire, le 18/12/20 avec publications de photos, notamment de 3 inculpés, leurs noms de famille, etc. Une plainte avait été déposée contre lui pour secret de l’enquête, mais la plainte avait été classée sans suite. (comme par hasard !)

Les procs restent les yeux fixés sur leurs ordis, enfoncés dans leurs fauteuils à bourrelets.

A : « Silence » (l’application développée par le témoin), c’est quoi ?

T : C’est comme Signal sur le principe de chiffrement des communications, mais pour les SMS et MMS, sans passer par une messagerie passant par internet.

A : En savez vous plus sur les chiffres de cette migration de WhatsApp vers Signal dont vous parliez tout à l’heure ?

T : en 2020 de mémoire, ou 2021, ces migrations se sont passées sur plusieurs mois, et la presse faisait écho du fait qu’il y avait trop d’utilisateurs pour Signal qui rencontrait des problèmes d’adaptation.

Avocat de Bastien (Me Bonaglia)

Il revient sur la comparaison avec le couteau, et avec le fait que ces outils numériques puissent être mal utilisés. Il parle d’EncroChat et de Sky ECC et demande au témoin si ces applications ont été faites avec pour objectif un usage exclusivement criminel.

Il répond que déjà ces applis ne rendent pas anonymes. Il ne connaît pas EncroChat, mais il sait que Sky ECC est défini par les USA comme une application criminelle. Pourtant, cette entreprise a pignon sur rue et elle est en contrat avec de nombreux États pour établir leur sécurisation numérique.

Il rappelle qu’on ne peut jamais déduire l’utilisation faite par un utilisateur.

L’avocat revient sur les difficultés pour l’instruction, le renseignement, de faire remonter les informations face au chiffrement, et il demande s’ils ont des outils pour percer ça et tout de même y arriver.

Le témoin répond qu’il est tout de même possible d’attaquer cela par « force brute » c’est-à-dire en essayant de craquer le support. Il précise aussi que la police et la justice disposent d’énormément de moyens pour violer la vie privée des gens (sonorisation, vidéos, filatures…), donc que ce n’est pas impossible non plus.

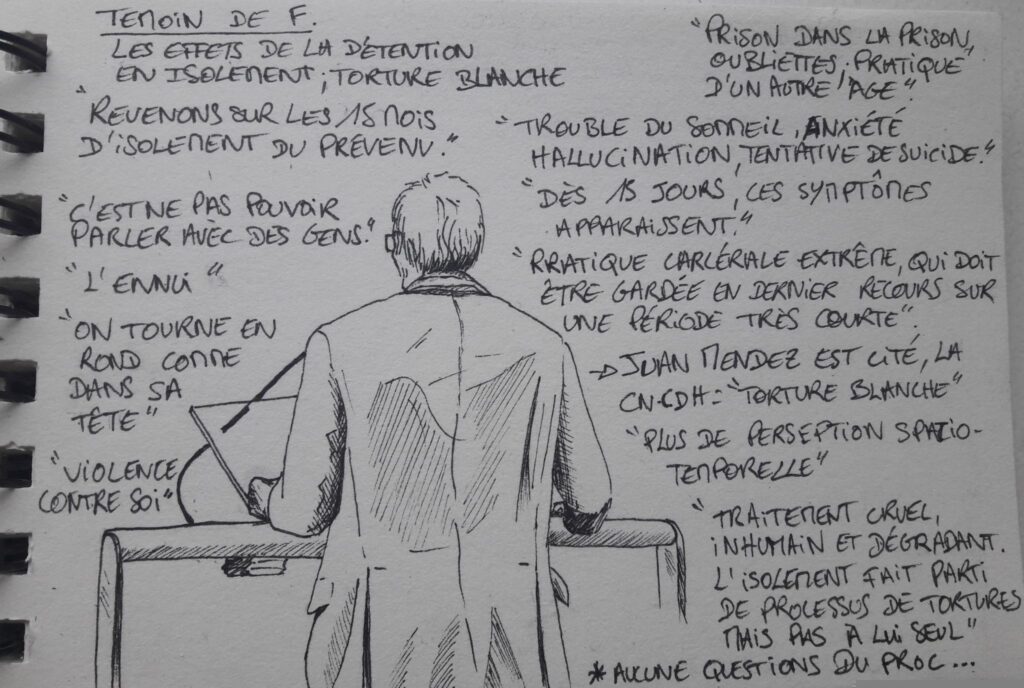

Témoin FLO isolement

Il a travaillé pendant 18 ans dans une association qui luttait contre la torture, les effets de l’enfermement et de l’isolement carcéral, l’ACAT.

Il va parler de l’isolement carcéral, ce qu’a subi F. pendant 16 mois.

Il commence par deux citations :

« Des jours où le temps ne voulait plus rien dire, on ne sait plus si on est mort ou vivant ». (détenu aux USA)

« Seul avec son esprit qui peut vous jouer des tours ». (Nelson Mandela)

Il rappelle que l’isolement prive la personne de tout contact humain significatif. La personne est mise à l’écart de tous les autres, confinée pendant la quasi-totalité de la journée dans une cellule de quelques mètres carrés avec un mobilier réduit au strict minimum, vissé au sol. Les repas sont pris en cellule, donnés par une trappe dans la porte. La promenade se fait dans une pièce à peine plus grande que la cellule, avec un plafond obstrué de barbelés ou de plexiglas. La lumière du jour est quasi-inexistante. La surveillance qui s’y exerce est très supérieure à ailleurs, chaque sortie ou parloir donne lieu à des palpations et des fouilles au corps ou à nu. Tout ceci renforce le sentiment d’être traité comme une bête sauvage, la sensation d’humiliation.

Ne pas pouvoir parler à quelqu’un pendant des jours, si ce n’est aux surveillants et de manière très superficielle, crée un sentiment profond d’abandon. L’ennui de ces jours sans fin, parfois un livre, parfois une radio, sinon on tourne en rond physiquement et dans sa tête. Puis arrivent le désespoir, la colère, la haine et la violence, souvent dirigée contre soi-même, c’est à se taper la tête contre les murs. D’ailleurs il y a un taux de suicide plus élevé. C’est une prison dans la prison.

La solitude vous écrase l’esprit quand elle est imposée, ce sont des oubliettes, un châtiment d’un autre âge.

Les rapports des médecins sont homogènes, cela inflige de graves souffrances, les symptômes physiques et psychiques sont nombreux : troubles du sommeil, léthargie, hallucinations, anxiété, perte de concentration, tentatives de suicide, perte de perspective et de hauteur. Et avoir contact avec un médecin en prison est très difficile.

Dès 15 jours les premiers symptômes se manifestent, puis s’aggravent. Et ces symptômes sont durables et ne cessent pas forcément avec la fin de l’isolement. Ça peut créer un handicap profond ultérieurement, à la reprise de contacts sociaux, alors que c’est justement ce dont la personne a besoin.

Il lira également une partie de lettre écrite par F. en détention.

L’isolement est un traitement inhumain et dégradant. Il cause, par son principe même, un préjudice grave et immédiat. D’après Juan Mendes, cette pratique peut s’apparenter à de la torture. Par la CNCDH, il est considéré comme de la torture blanche, car ne laissant pas de marque physique visible.

Un rapport de 2022 de la contrôleuse générale des lieux de privation de liberté, effectué sur la prison de Bois d’Arcy où F. était incarcéré, dénonce des « conditions de détention indignes » et souligne que « l’utilisation de l’isolement en préventive, pour une personne pas encore déclarée coupable, est particulièrement indigne ».

La juge se permet de lui couper la parole pour préciser que le rapport a été fait alors que F. n’était plus emprisonné là-bas, rapport de septembre 2022 alors que F. est sorti en avril, comme si ça enlevait quoi que ce soit au propos.

Juge assesseure de droite : Est ce que tous types d’isolement produisent les mêmes effets ? Existe-t-il des moyens de minimiser ces effets ? Pensez vous qu’il puisse y avoir un isolement plus acceptable ?

Stupéfaction face à la violence de la question ????????

Il confirme que tous les types d’isolement produisent ce type d’effets, qu’évidemment cela dépend des personnes et du type de prison. Et que c’est un peu différent pour les personnes qui demandent à être mise en isolement car ils se sentent en danger, car le fait d’être volontaire, d’être à l’origine de cette demande n’est pas la même chose.

Ensuite a lieu un échange de questions/réponses entre Me Bouillon, l’avocate de F. et le témoin :

L’avocate explique qu’ils ont accompagné F. pendant ces 16 mois et qu’ils ont pu constater de leurs yeux l’horreur de cette condition et la dégradation de l’état de F. au cours du temps.

L’être humain est bâti par ce qu’il est et par les interactions avec les autres, si on supprime ça on supprime une partie de la personne. Fatalement, une partie de l’humanité s’envole.

L’avocate rappelle que c’était un isolement administratif, renouvelé tous les 3 mois par un autre échelon administratif, que tous les recours pendant l’isolement ont été refusés alors que les conditions légales de l’isolement n’étaient pas remplies. En effet F. avait un comportement exemplaire selon l’administration pénitentiaire et ne représentait aucun danger ni pour lui ni pour les matons ni pour les autres détenus. Elle rappelle qu’il a été dit à F. que cet isolement était décidé « d’en haut » et que personne n’y pouvait rien. Elle se demande dans quel degré de désespoir doit se trouver une personne à qui on dit ça.

Le témoin répond qu’il n’ose même pas imaginer, que c’est redoutable. Il met l’accent sur l’absence de perspective, le fait qu’il n’y ait aucune date de fin crée une incertitude qui est une torture encore plus grande.

Me Bouillon rappelle que l’isolement de F. a été déclarée illégal… a posteriori. Elle demande si l’isolement a déjà été employé à des fins politiques, de pression. L’avocate parle d’un travail de la CIA qui a fait des recherches pour trouver le meilleur moyen de briser un prisonnier et obtenir des renseignements, et que le résultat des recherches a montré que l’isolement était la meilleure des techniques. Le témoin dit que l’isolement revient fréquemment et partout dans le monde comme un moyen pour mettre la pression en vue d’aveux.

Puis c’est au tour de Me Kempf, il lui demande, comme la France est censée être le pays des droits de l’homme, comment il est encore possible qu’on continue à utiliser cette méthode. Il répond qu’hélas nous ne sommes pas meilleurs que les autres et qu’il existe une pression de l’opinion publique, « si on en chie un peu, c’est bien fait pour sa gueule » (la juge le reprend sur son vocabulaire et indique que comme elle l’a fait pour les autres, il n’y a pas de raison qu’elle ne le fasse pas pour lui. Mais clairement elle ne s’adresse pas de la même manière à un homme septuagénaire qu’aux autres). Il indique aussi un clair manque de moyens.

Me Kempf lit un extrait d’une lettre de F., écrit à Herbault, où il parle des conséquences sur ses capacités cognitives et sur l’impact que ça a sur la qualité de ses entretiens/interrogatoires avec ce dernier. Ces lettres sont restées sans réponse. L’avocat lui demande : « Qu’en pensez vous ? Qu’aurait dû être la réaction d’un magistrat qui reçoit une telle lettre ? ». Il répond, « Au minimum, d’enquêter sur les conditions de cette détention. »

Impossible de ne pas faire un aparté sur le comportement des procHORREUR, elle était sur son ordi tout du long, et lui la tête baissée sur son portable. Ils n’ont pratiquement pas levé la tête vers le témoin. C’était d’une violence insupportable.

Points sur la suite

– Mardi on continue sur la communication chiffrée pour les personnes non entendues. On parle des « projets ». Et on fait un point sur la situation actuelle des uns et des autres et sur l’actualisation des CJ.

– Mercredi: surement réquisition du proc

– Jeudi et vendredi: plaidoieries. « Si elles ne sont pas finies on reviendra samedi matin pour finir », dixit la juge.

Elle ne parle pas du rendu.